VPNとTorを同時に使用する方法

概要

VPNとTorは、どちらも匿名性を確保するサービスであるが、最良の方法はVPNとTorを同時に使用することである。

匿名性を最高レベルまで高めるためには、手軽で確実である。

前提知識

通信履歴は至る所で記録されている。

例えば、ユーザがVPNサービスを使用している時、ISPはいつどこのVPNサーバに接続したのかを記録している。

(法務省の「通信履歴の電磁的記録の保全要請」により通信履歴が90日間保管される)

ISPの記録と最終的な接続先(anony-vpn.com等の一般Webサイト)の通信記録を突き合わせると、間接的ではあるが、身元の特定に繋がる材料となり、

VPNサービス事業社が通信履歴を開示すれば身元は特定される。

このような事態を防ぐには、以下に示す事柄を実行しなければならない。

- ExpressVPNやPIAのように、ノーログポリシーを貫いているVPNサービス事業社を利用する。

- Proxy.shのAnonymous Tokenを利用する。

- Nord VPNのDouble VPNを利用する。

これらのVPNサービスは、アメリカやEUの管轄外であり、5 Eyesに属さない国で運営されていて信用できる。

ここで、Double VPNとは、1つ目のVPNサーバから2つ目のVPNサーバを経由してインターネットに出ていくサービスである。

Double VPNを使用すると、ISPのログに残るのは1つ目のVPNサーバと通信している履歴のみとなる。

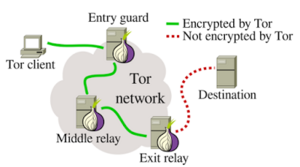

一方、Torは下図のように3つのサーバを経由する。

ISPには、Entry guardと通信している記録が残るが、最終的な接続先(anony-vpn.com等のWebサイト)にはExit relayから接続している情報のみ記録される。

Entry guardとExit relayは、互いに信頼関係がないので、Exit relayからTor clientへ辿る事ができない。

これがTorが匿名性が高いと言われる理由である。そして匿名性を高めるためには、VPNとTorを同時に使用する必要がある。

VPNとTorを同時に使用する

VPNとTorを同時に使用するには、以下に示す2通りの方法がある。

- Tor over VPN

- VPN over Tor

Tor over VPN

1つ目は、VPN経由でTorに接続する方法である。以下のような接続になる。

VPNサービスへ接続後、Torブラウザを起動すれば、VPN経由でTorに接続できる。

コンピュータ → VPN → Tor → インターネット

- Tor over VPNのメリット

- ISPは、ユーザがTorを使用していることが分からない。

- TorのEntry guardは、ユーザの本当のIPアドレスが分からない。

- ダークウェブ(.onionドメイン)へ接続できる。

- Tor over VPNのデメリット

- VPNサービス事業者は、ユーザの本当のIPアドレスを知っている。

VPN over Tor

2つ目は、Tor経由でVPNに接続する方法である。以下のような接続になる。

コンピュータ → Tor → VPN → インターネット

この方法を適切に使用する場合、身元の特定は不可能なレベルになる。

VPN over Torによりほぼ完全な匿名性を得られるが、この方法は複雑なため、AirVPNと契約する必要がある。

- VPN over Torのメリット

- VPNへの接続はTorを経由するためVPNサービス事業者はあなたの本当のIPアドレスが分かりません。

- VPNで暗号化されるためTorのExit relayであなたのトラフィックを見ることができません。

- TorをサポートしないあらゆるプロトコルをTor経由で通信させる事ができます。

- VPNサービス事業者との契約に適切に匿名化された暗号通貨を使用した場合、VPN事業者がログを開示してもあなたに辿り着くことはできません。

- VPN over Torのデメリット

- VPNサービス事業者はあなたのトラフィックを見ることができます

- タイミング攻撃に対して若干脆弱となります

タイミング攻撃について

匿名化を弱体化させる方法の1つに、タイミング攻撃がある。

これはVPNやTorで接続した時間とインターネット上での行動の時間を突き合わせる事により、相関性を調べるものである。

この攻撃は大規模なものとなるため現実的ではないように思われるが、TorのExit relayの大部分を運用してると云われているNSAであれば不可能ではないかも知れない。

また、Tor自体は匿名性を確保していても、経由するネットワーク機器に脆弱性(あるいは意図的に組み込まれたもの)がある場合、

Torを使用していたとしてもEntry gurdへ辿り着く事が不可能ではない。